|

Internet Know How |

11/2015 |

|

|

Die Vorratsdatenspeicherung ist im kommen. Egal wie

der Kampf ausgeht, es schadet nicht, seine E-Mails

nicht nur zu verschlüsseln, sondern auch den Kontakt

des heimischen Rechners mit dem Server zu

verschleiern. In der Vorratsdatenspeicherung ist es

vor allem auf sogenannte Meta-Daten abgesehen. Es

wird nicht der Inhalt gespeichert, sondern statt

dessen wer wem wann eine e-mail geschickt hat. Dies

ist nicht aufzuhalten, dagegen sich wehren ist schier

unmöglich, wenn die e-mails nicht auf dem gleichen

Rechner bleiben - also von riseup-adresse zu

riseup-Adresse beispielsweise. (Wer doch weiß wie

kann ja gerne mal ne Anleitung posten). Auch eine

Verschlüsselung hilft hiergegen nicht. Auch wenn es

durch die Nutzung von Twitter, Facebook und Co fast

schon lächerlich anmutet, will ich hiermit einen

Beitrag zum sichereren Umgang mit E-Mails leisten.

Es ist in aktivistischen Kreisen schon seit Jahren usus, eine polit- und eine private e-mail zu haben. Der Vorteil ist klar: es ist getrennt zwischen Politkram und Privatkram. Ein Pseudonym kann so länger aufrecht erhalten werden, den Verfassungsschützern und anderen dubiosen Kreisen die Verfolgung und Zuordnung schwerer gemacht werden. Dabei hakt es jedoch oft an einem Punkt: Der Kommunikation mit dem E-Mail-Server. Angenommen ihr habt ein E-Mail-Fach bei einem euch politisch wohlgesinnten Kollektiv wie bspw. Riseup oder Zeromail. Jedesmal wenn ihr euch nun bei selbigem einloggt hinterlasst ihr Spuren auf mehreren Rechnern. Dank Verschlüsselung ist zwar zumindest sichergestellt, dass nicht direkt nachvollzogen werden kann, welches Postfach ihr gerade ansteuert, aber auch das kann schon dazu beitragen, dass eure Politadresse enttarnt werden kann. Wie also verschleiern, dass ihr auf solche Postfächer zugreift? Die einfachste Möglichkeit ist natürlich über den Torbrowser zu surfen und die e-mails über das Webformular des jeweiligen Anbieters zu nutzen. Dies ist jedoch nicht komfortabel - zumal Verschlüsselung dadurch entweder erschwert oder aber mit einem Risiko belegt wird. Verschiedene Anbieter bieten die Möglichkeit, dass

ihr euren PGP-Schlüssel hochladet. Das Risiko

besteht, dass bei einer Ausnutzung einer

Schwachstelle des Servers Zugriff auf den dort

hochgeladenen Schlüssel erfolgt und damit eure

Kommunikation entschlüsselt werden kann. Die Lösung liegt nahe:

Das

geht relativ einfach, wenn euer E-Mail-Anbieter

mitspielt: Schritt zwei: Ich nehme an, ihr verwendet Thunderbird (mit

enigmail).

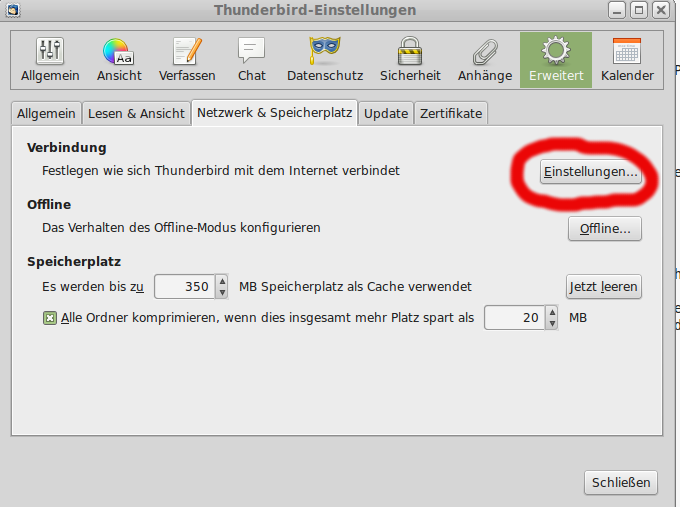

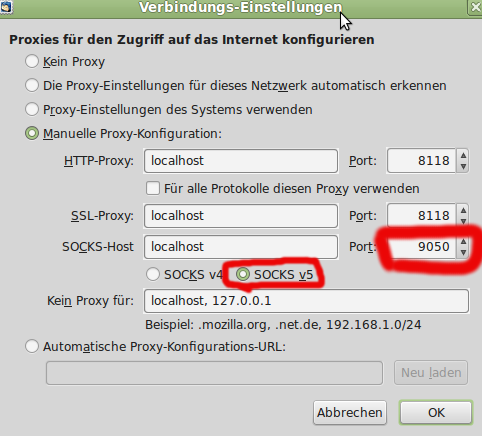

Als erstes legt ihr natürlich fest, dass ihr eine

"Manuelle Proxy-Konfiguration" machen wollt.

Wie ihr im Bild sehen könnt ist die HTTP-Proxy-Konfiguration und der SSL-Proxy ebenfalls einstellbar. Damit der funktioniert muss aber ein zusätzlicher http-proxy installiert werden, da tor das aus Sicherheitsgründen nicht unterstützt. Wer ohne Tor-Browser-Bundle über Tor Surfen will kennt das bereits. Dies ist jedoch hauptsächlich wichtig, um den Thunderbird-eigenen Browser ebenfalls über Tor zu jagen. Für die E-Mail-Kommunikation benutzt Thunderbird i.d.R. tls und wird dies über den SOCKS-Proxy jagen. Da das hier nur verwirren würde, belasse ich es dabei. Auch wenn ihr nicht wisst, wie das geht ist es ratsam, die obigen Einstellungen zu übernehmen. So kann der Thunderbird-Browser nicht ins Internet. Das ist ein guter Schutz, um eure Identität weiter zu schützen. Denn wenn eine e-mail mit html bspw. ein Bild von einem fremden Server anlegt (bspw. <img src="verfassungsschutz.de/userxy.jpg"> ) und ihr diese öffnet könntet ihr euch sonst so verraten, da sonst ungeschützt über den thunderbird-browser mit dem Internet verbunden wird. Also ruhig alles übernehmen, dann läuft im schlimmsten Fall die Anfrage ins Leere ("Server not found") und somit gibts nen weiteren Schutz vor solch üblen Tricks. Wow. Fertig. Das ging schnell oder? Nun jedoch fängt meist Ärger an:

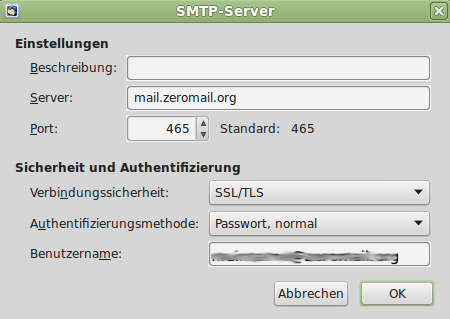

Da Tor nicht von Spammern missbraucht werden will hat

es den Standard-Port für e-mail-senden oft gesperrt.

Dieser ist Port 25. Heißt: Je nach

Tor-Exit-Node-Konfiguration klappt es nun - oder auch

nicht. Unter "Bearbeiten" -> "Konten-Einstellungen" öffnet ihr den entsprechenden Dialog. Ganz unten links findet ihr in der langen Liste (je nachdem wie viele Konten euer Thunderbird hier verwaltet kann die Liste sehr lang sein) "Postausgang-Server (SMTP). Dort öffnet ihr den SMTP-Server eures Vertrauens bzw. den ihr für euren Politkram benutzt (anklicken, rechts "Bearbeiten" anklicken) und ändert dort den Port auf 465 und die Verbindungssicherheit auf SSL/TLS

Yeah, jetzt geht auch das Email-Senden einfacher. Natürlich ist die Geschwindigkeit ein wenig gedrosselt - doch gerade bei e-mails spielt das normalerweise keine große Rolle und ist längst nicht so nervig wie beim Surfen mit Tor. Noch ein Tip zum Abschluss: Mit dieser Anleitung habt ihr einem ganzen Profil

zugewiesen, dass es Tor als Proxy benutzt. Viele

normale E-Mail-Anbieter mucken dabei aber ein wenig

rum. Hoffe das hilft so manch einem hier weiter und erschwert die Überwachung noch um einiges mehr. Für Anregungen, Tipps, Widerspruch etc.: Ergänzungsfunktion benutzen :) Quelle: de.indymedia.org vom 23.10.2015 - 04:05 |

||

|

|

||